Boas práticas para a segurança de informação no Linux | Parte 2

Depois de validar que o artigo de Boas práticas para a segurança de informação no Linux teve uma boa repercussão, e que foi possível ensinar coisas básicas que ajudassem diversas pessoas, decidi pesquisar mais algumas práticas de fácil compreensão para que você possa proteger melhor o seu sistema.

Então, no artigo de hoje vamos ver mais algumas opções sobre boas práticas para a segurança de informação no Linux.

BIOS

Você pode começar todo este processo realizando alguns procedimentos na BIOS do seu equipamento, como por exemplo:

- Desabilitar o boot por dispositivos USB, HD Externos, CD/DVD, etc;

- Colocar uma senha para acessar e realizar qualquer ação na BIOS;

- Ativar o secure boot;

- Manter a BIOS do seu equipamento atualizada (se quiser aprender a atualizar BIOS do seu equipamento Dell, clique aqui);

- Se sua BIOS tiver suporte, habilite o uso do TPM (se não sabe o que é o chip TPM, clique aqui);

Senha no GRUB

Posteriormente, você pode adicionar uma senha que será solicitada durante o boot, mais especificamente na tela do Grub. Veja aqui como realizar este processo.

Serviços desnecessários

Desabilite os serviços que não são necessários no seu sistema operacional.

Rode o seguinte comando para listar os serviços habilitados durante o boot:

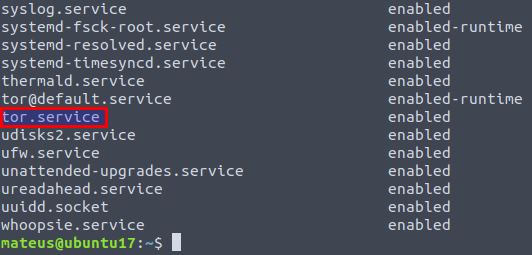

$ systemctl list-unit-files | grep enable | sort

Veja que em meu equipamento, o serviço do tor browser está rodando, sendo que não estou a utilizá-lo:

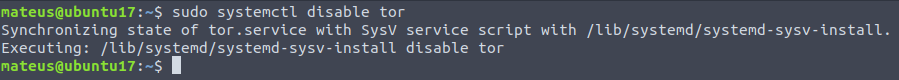

Posso, então, desabilitá-lo:

$ sudo systemctl disable tor

Agora, quando reiniciar, o serviço estará parado. Basta fazer isso com todos os serviços que você julga desnecessários.

Desabilitar as portas USB

Não é tão utilizado em desktop’s, mas em servidores pode ser extremamente útil:

$ echo “install usb-storage /bin/true” >> /etc/modprobe.d/no-usb.conf

Depois, recrie o arquivo de Initrd.

Para CentOS e derivados:

$ dracut -fv

Para Debian e derivados:

$ update-initramfs -u

Para Manjaro e derivados:

$ mkinitcpio

Desativar o uso de IPV6

$ echo “net.ipv6.conf.all.disable_ipv6 = 1” >> /etc/sysctl.conf

$ echo “net.ipv6.conf.default.disable_ipv6 = 1” >> /etc/systctl.conf

Logs

Revise os logs do seu sistema regularmente para validar se existe algum tipo de falha. Você também pode utilizar o comando dmesg para buscar algum erro durante o boot:

$ dmesg

ou

$ journalctl

Agora alguns arquivos interessantes de logs:

DPKG:

$ cat /var/log/dpkg.log

Kernel:

$ cat /var/log/kern.log

SysLog:

$ cat /var/log/syslog

Apache2:

$ cat /var/log/apache2/access.log

$ cat /var/log/apache2/error.log

MySQL:

$ cat /var/log/mysql/error.log

Bloquear PING

Para que seu equipamento não responda mais pings, ou seja, ao envio de pacotes ICMP, basta realizar o seguinte:

$ echo “net.ipv4.icmp_echo_ignore_all = 1” >> /etc/sysctl.conf

$ echo “net.ipv4.icmp_echo_ignore_broadcasts = 1” >> /etc/sysctl.conf

Partições separadas

É interessante você criar partições separadas, por exemplo, para o /home. Por quê? Caso ocorra algum ataque a nível de sistema de arquivos ou partições, ela estará separada e invulnerável a este mecanismo.

Espero que tenham gostado. Forte abraço!

Se tiver alguma dúvida ou sugestão de conteúdo, por favor, comente!